Trong tháng 4 năm 2014, Kaspersky Lab đã phát hiện phần ẩn của một chiến dịch độc hại trong đó có nói đến phần mềm tống tiền trên điện thoại di động (ransomeware) với tên gọi Koler “police” (cảnh sát) cho các thiết bị Android. Các gói độc hại tự động được tải về điện thoại Android khi người dùng “bị” truy cập vào một số trang web có nội dung không lành mạnh. Các trang web không lành mạnh này chuyển tiếp người dùng đến việc cài đặt một gói phần mềm để xem video. Để đối phó với việc bị Koler tống tiền, người dùng Android phải luôn cảnh giác khi tải các ứng dụng trên mạng.

Phần bị ẩn này bao gồm một số ransomeware hoạt động trên trình duyệt cùng với bộ khai thác lỗ hổng. Những kẻ đứng sau các cuộc tấn công này âm mưu sử dụng một chương trình bất thường để quét các hệ thống của nạn nhân, và linh hoạt cung cấp phần mềm tống tiền tùy thuộc vào vị trí và loại thiết bị – điện thoại di động hoặc máy tính.

Bước tiếp theo chúng sẽ tiến hành là chuyển hướng cơ sở dữ liệu (chuyển hướng là cách chuyển cả người dùng và các công cụ tìm kiếm đến một URL khác so với một trong những yêu cầu ban đầu) sau khi nạn nhân truy cập một trong số 48 trang web khiêu dâm độc hại bất kỳ vận hành bởi những kẻ tạo ra Koler. Việc chúng sử dụng những trang web khiêu dâm để cài đặt ransomware không phải là ngẫu nhiên vì nạn nhân sẽ cảm thấy tội lỗi về trình duyệt có nội dung như vậy và sẵn sàng nộp tiền phạt khi bị tống tiền.

Những trang web khiêu dâm sẽ chuyển hướng người dùng đến các trung tâm sử dụng hệ thống phân phối lưu lượng Keitaro (TDS) để chuyển hướng người dùng một lần nữa. Tùy thuộc vào một số điều kiện, việc chuyển hướng lần thứ hai này có thể dẫn đến ba trường hợp nhiễm độc khác nhau như sau:

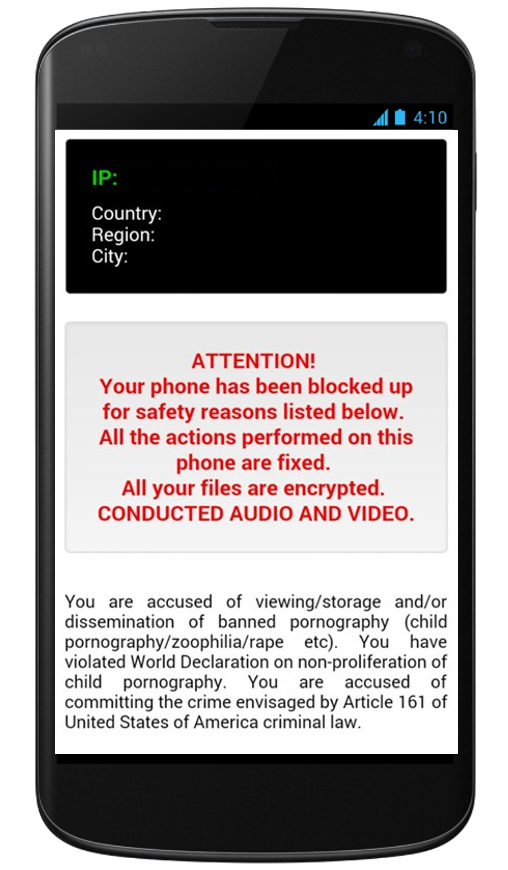

- Cài đặt các ransomware Koler trên di động. Trong trường hợp điện thoại di động cho phép các trang web tự động chuyển hướng người dùng đến các ứng dụng độc hại thì người dùng vẫn phải xác nhận việc tải xuống và cài đặt ứng dụng tên là animalporn.apk. Đây thực sự là Koler ransomware. Nó sẽ chặn các màn hình của thiết bị bị nhiễm và yêu cầu một khoản tiền chuộc từ $ 100 và $ 300 để mở khóa. Các phần mềm độc hại sẽ hiển thị một tin nhắn giả danh từ cảnh sát của địa phương làm cho nó thực tế hơn.

- Chuyển hướng đến bất kỳ trang web trình duyệt ransomware. Một bộ điều khiển đặc biệt sẽ kiểm tra liệu người dùng có nằm trong 30 quốc gia bị ảnh hưởng bởi các tác nhân này hay không; người sử dụng không phải là một người dùng Android và không sử dụng trình duyệt Internet Explorer. Người dùng không lo bị nhiễm mã độc trong trường hợp này, chỉ có một cửa sổ pop-up hiển thị một mẫu thông báo chặn trên thiết bị di động. Tuy nhiên, người dùng có thể dễ dàng tránh việc bị chặn chỉ với 1 thao tác đơn giản là nhấn tổ hợp phím Alt+F4.

- Chuyển hướng đến một trang web có chứa các Angler Exploit Kit. Đây là một phần mềm quảng cáo “đội lốt” một trình duyệt hữu ích, nhưng trên thực tế Angler Exploit Kit buộc bạn phải truy cập trang web và phát quảng cáo không đáng tin cậy, có thể chuyển hướng trình duyệt đến các trang web không mong muốn có chứa nhiều virus và phần mềm gián điệp. Angler Exploit Kit có thể tự nhân bản và lây nhiễm sang các file hệ thống. Nếu người dùng sử dụng trình duyệt Internet Explorer, người dùng sẽ được dẫn đến những trang chủ (hosting) của Angler Exploit Kit, được dùng để khai thác Silverlight , Adobe Flash và Java. Trong suốt quá trình phân tích của Kaspersky Lab, các mã khai thác này có đầy đủ chức năng, tuy nhiên nó không cung cấp bất bất kỳ việc tải dữ liệu nào, nhưng điều này có thể thay đổi trong tương lai gần nhất.

Mặc dù kể từ ngày 23 tháng 7 các thành phần liên quan đến di động của chiến dịch trên đã bị gián đoạn, cũng như các máy chủ C&C bắt đầu gửi lệnh “gỡ bỏ” đến điện thoại của nạn nhân, xóa bỏ một cách hiệu quả các ứng dụng độc hại. Nhưng Kaspersky vẫn phải chú ý đến phần mềm độc hại này vì phần còn lại của các thành phần độc hại đối với người dùng máy tính bao gồm bộ khai thác lỗ hổng vẫn còn hoạt động.

Những con số tải dữ liệu trên điện thoại di động:

Trong số gần 200.000 người truy cập vào những tên miền nhiễm độc trên điện thoại di động kể từ đầu chiến dịch, phần lớn sống tại Mỹ (80% – 146.650), tiếp theo đến Anh (13,692), Australia (6223), Canada (5573), Saudi Arabia (1975) và Đức (1278).

Kaspersky Lab đã chia sẻ những phát hiện của mình cho Europol và Interpol cũng như đang hợp tác với các cơ quan thực thi pháp luật để tìm hiều về khả năng đóng cửa các cơ sở dữ liệu của những tên miền độc hại này.

Lời khuyên cho người dùng

- Hãy nhớ rằng bạn sẽ không bao giờ nhận được tin nhắn đòi tiệc chuộc từ cảnh sát, vì vậy không bao giờ trả tiền cho các tin nhắn này.

- Không cài đặt bất kỳ ứng dụng nào mà bạn tìm thấy trong quá trình duyệt web

- Không truy cập vào trang web mà bạn không tin tưởng.

- Sử dụng một giải pháp chống virus đáng tin cậy.

Vicente Diaz, Nhà nghiên cứu bảo mật chính của Kaspersky Lab nhận xét: “Điều đáng quan tâm nhất là mạng lưới phát tán được sử dụng trong chiến dịch. Hàng chục trang web tự động tạo ra sự chuyển hướng truy cập tới một trung tâm sử dụng một hệ thống phát tán lưu lượng truy cập mà tại đó người dùng bị chuyển hướng một lần nữa. Chúng tôi tin rằng cơ sở dữ liệu này đã được tổ chức chặt chẽ và cực kì nguy hiểm. Những kẻ tấn công có thể nhanh chóng tạo ra cơ sở dữ liệu tương tự nhờ vào hệ thống tự động hóa, thay đổi việc tải dữ liệu hoặc nhằm vào nhiều đối tượng khác nhau. Những kẻ tấn công cũng đã nghĩ ra một số cách để kiếm lời từ các chiến dịch trong một kế hoạch tấn công đa thiết bị.”

.jpg)

.jpg)