Những kẻ tấn công nói tiếng Tây Ban Nha nhắm mục tiêu đến các tổ chức chính phủ, các công ty năng lượng, dầu khí và những nạn nhân cao cấp khác thông qua bộ phần mềm độc hại đa nền tảng (cross-platform malware toolkit).

Hôm nay nhóm chuyên gia bảo mật của Kaspersky Lab công bố phát hiện “The Mask” (hay còn gọi là Careto), một mối đe dọa tiên tiến dựa trên ngôn ngữ Tây Ban Nha đã tham gia vào các hoạt động gián điệp mạng toàn cầu ít nhất kể từ năm 2007. “The Mask” được xây dựng vô cùng tinh vi, bao gồm một phần mềm độc hại, một rootkit, một bootkit, phiên bản Mac OS X và Linux và có thể gồm cả phiên bản dành cho Android và iOS (iPad/iPhone).

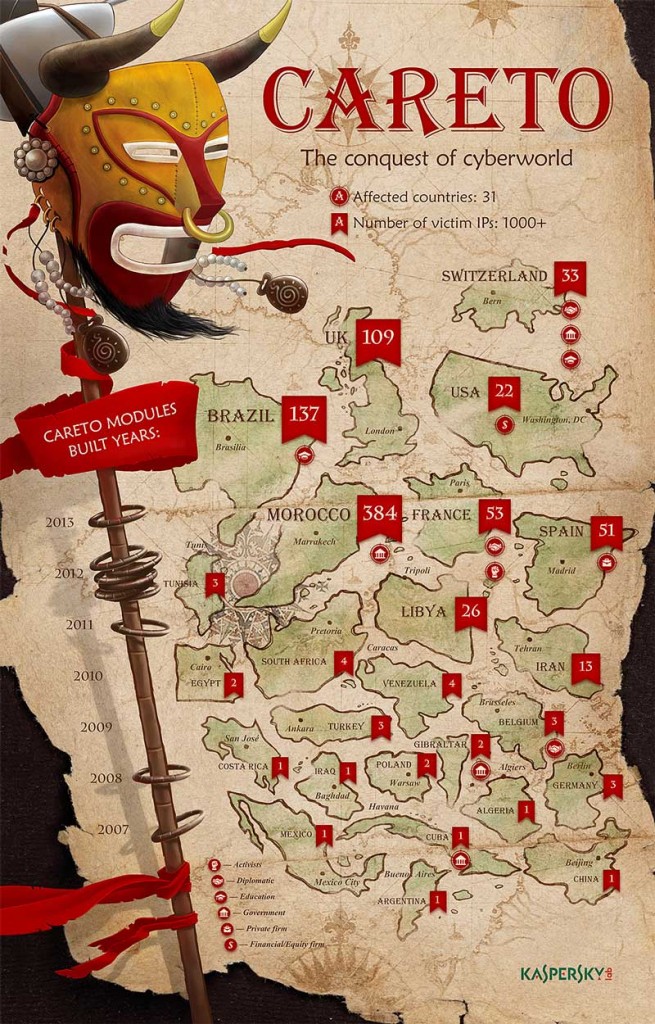

Đối tượng chính The Mask nhắm đến là các cơ quan chính phủ, cơ quan ngoại giao và các đại sứ quán, các công ty dầu khí và năng lượng, các tổ chức nghiên cứu và các nhà hoạt động xã hội. Nạn nhân của cuộc tấn công này đã được tìm thấy ở 31 quốc gia trên toàn thế giới – từ Trung Đông và châu Âu đến châu Phi và châu Mỹ.

Mục tiêu chính của những kẻ tấn công nhằm thu thập dữ liệu nhạy cảm từ các hệ thống bị lây nhiễm, bao gồm các tài liệu văn phòng, các chìa khóa được mã hóa, cấu hình VPN, các chìa khóa SSH (như một phương tiện xác định một người dùng đến một máy chủ SSH) và các tập tin RDP (được sử dụng bởi Remote Desktop Client để tự động mở một kết nối đến máy tính chỉ định trước).

Các nhà nghiên cứu của Kaspersky Lab nhận thức về Careto lần đầu vào năm ngoái khi các chuyên gia chú ý đến một số nỗ lực khai thác một lỗ hổng trong các sản phẩm của công ty đã được sửa chữa năm năm trước đây. Lỗ hổng này giúp cho một phần mềm độc hại có khả năng tránh bị phát hiện. Tình huống này lập tức thu hút sự chú ý của các chuyên gia Kaspersky Lab để bắt đầu các hoạt động điều tra.

Đối với các nạn nhân bị lây nhiễm Careto có thể là thảm họa. Careto chặn tất cả các kênh thông tin liên lạc và thu thập các thông tin quan trọng nhất từ máy của nạn nhân. Để phát hiện ra tình trạng bị tấn công là cực kỳ khó khăn vì khả năng ẩn rootkit, chức năng mặc định và các mô-đun gián điệp mạng bổ sung.

Costin Raiu, Giám đốc Nghiên cứu và Phân tích toàn cầu, Kaspersky Lab, cho biết: “Một số lý do khiến chúng ta tin rằng đây có thể là chiến dịch được tài trợ bởi một quốc gia nào đó. Trước hết, chúng tôi quan sát thấy các thủ thuật hoạt động của nhóm này ở mức chuyên nghiệp cao cấp, từ quản lý cơ sở hạ tầng, hoạt động tắt máy, tránh việc dò xét kiểm tra thông qua quy tắc truy cập và xóa dấu vết thay vì xóa các tập tin đăng nhập. Sự kết hợp trong The Mask tinh vi hơn cả Duqu, trở thành một trong những mối đe dọa tiên tiến nhất hiện nay. Mức độ hoạt động an ninh có thể xem là không bình thường đối với các nhóm tin tặc thông thường.”

Sản phẩm của Kaspersky Lab hiện đã phát hiện và loại bỏ tất cả các phiên bản được biết đến của phần mềm độc hại The Mask/Careto.

Những phát hiện chính

- Các tác giả của The Mask nói tiếng Tây Ban Nha, ngôn ngữ rất hiếm thấy ở các cuộc tấn công mạng cao cấp.

- Chiến dịch đã hoạt động ít nhất là năm năm cho đến tháng 1/2014 (một số mẫu Careto được thu thập vào năm 2007). Trong quá trình điều tra của Kaspersky Lab, cả máy chủ C&C đã bị đóng cửa.

- Ước tính có hơn 380 nạn nhân đơn nhất trên 1.000 IP. Sự lây nhiễm đã được ghi nhận tại Algeria, Argentina, Bỉ , Bolivia, Brazil, Trung Quốc, Colombia, Costa Rica, Cuba, Ai Cập, Pháp, Đức, Gibraltar, Guatemala, Iran, Iraq, Libya, Malaysia, Mexico, Morocco, Na Uy, Pakistan, Ba Lan, Nam Phi, Tây Ban Nha, Thụy Sĩ, Tunisia, Thổ Nhĩ Kỳ, Anh, Mỹ và Venezuela.

- Sự phức tạp và phổ quát của bộ công cụ được sử dụng bởi những kẻ tấn công làm cho hoạt động gián điệp không gian mạng này rất đặc biệt. Điều này bao gồm việc tận dụng các lỗ hổng cao cấp, một phần phần mềm độc hại cực kỳ tinh vi, rootkit, một bootkit, phiên bản Mac OS X và Linux và có thể gồm phiên bản dành cho Android và iPad/iPhone (iOS). The Mask cũng được sử dụng như một cuộc tấn công tùy biến chống lại các sản phẩm của Kaspersky Lab.

- Trong số các công cụ dùng để lây nhiễm của cuộc tấn công, ít nhất một lỗ hổng trong Adobe Flash Player (CVE-2012 – 0773) đã được sử dụng. Nó được thiết kế cho các phiên bản Flash Player trước 10.3 và 11.2. Lỗ hổng này ban đầu được phát hiện bởi VUPEN và đã được sử dụng vào năm 2012 để thoát khỏi sandbox của Google Chrome để giành chiến thắng trong cuộc thi Pwn2Own CanSecWest.

Phương pháp lây nhiễm và chức năng

- Theo báo cáo phân tích của Kaspersky Lab, chiến dịch The Mask dựa trên các email lừa đảo có chứa các liên kết đến một trang web độc hại (spear-phishing emails). Các trang web độc hại chứa một số lỗ hổng được thiết kế để lây nhiễm sang các khách truy cập, tùy thuộc vào cấu hình hệ thống. Sau khi lây nhiễm thành công, các trang web độc hại chuyển hướng người dùng đến các trang web lành tính tham chiếu trong e- mail, có thể là một bộ phim trên YouTube hoặc một cổng thông tin.

- Điều quan trọng cần lưu ý rằng lỗ hổng trên các trang web không tự động lây nhiễm khách truy cập. Thay vào đó, những kẻ tấn công dẫn dắt lỗ hổng tại các thư mục cụ thể trên trang web, mà không trực tiếp liên kết tới bất cứ nơi nào, trừ email độc hại. Đôi khi, những kẻ tấn công sử dụng tên miền phụ trên các trang web có lỗ hổng để làm cho trang web có vẻ thực hơn. Các tên miền phụ mô phỏng các phần phụ của các tờ báo phổ biến ở Tây Ban Nha và quốc tế như “The Guardian” và “Washington Post”.

- Phần mềm độc hại chặn tất cả các kênh thông tin liên lạc và thu thập các thông tin quan trọng nhất từ hệ thống bị nhiễm. Để phát hiện ra tình trạng bị tấn công là cực kỳ khó khăn vì khả năng ẩn rootkit. Careto là một hệ thống mô-đun cao, hỗ trợ bổ sung (plugin) và các file cấu hình cho phép thực hiện một số lượng lớn các chức năng. Ngoài chức năng mặc định, những người điều hành Careto có thể tải lên các mô-đun bổ sung để có thể thực hiện bất kỳ hoạt động độc hại nào.

Báo cáo đầy đủ mô tả chi tiết về các công cụ độc hại và số liệu thống kê, vui lòng xem tại http://www.securelist.com/en/downloads/vlpdfs/unveilingthemask_v1.0.pdf

.jpg)

.jpg)